Wireshark ist der weltweit am häufigsten verwendete Protokollanalysator. Damit können Sie alles überprüfen, was in Ihrem Netzwerk vor sich geht, verschiedene Probleme beheben, Ihren Netzwerkverkehr mit verschiedenen Tools analysieren und filtern usw.

Wenn Sie mehr über Wireshark und das Filtern nach Port erfahren möchten, lesen Sie unbedingt weiter.

Was genau ist Portfilterung?

Portfilterung stellt eine Möglichkeit dar, Pakete (Nachrichten aus verschiedenen Netzwerkprotokollen) anhand ihrer Portnummer zu filtern. Diese Portnummern werden für TCP- und UDP-Protokolle verwendet, die bekanntesten Protokolle zur Übertragung. Die Portfilterung stellt eine Form des Schutzes für Ihren Computer dar, da Sie durch die Portfilterung bestimmte Ports zulassen oder blockieren können, um verschiedene Operationen innerhalb des Netzwerks zu verhindern.

Es gibt ein gut etabliertes Portsystem, das für verschiedene Internetdienste wie Dateitransfer, E-Mail usw. verwendet wird. Tatsächlich gibt es über 65.000 verschiedene Ports. Sie existieren im Modus „Zulassen“ oder „Geschlossen“. Einige Anwendungen im Internet können diese Ports öffnen, wodurch Ihr Computer Hackern und Viren stärker ausgesetzt wird.

Mit Wireshark können Sie verschiedene Pakete anhand ihrer Portnummer filtern. Warum willst du das tun? Denn auf diese Weise können Sie alle Pakete herausfiltern, die Sie aus verschiedenen Gründen nicht in Ihrem Computer haben möchten.

Was sind die wichtigen Ports?

Es gibt 65.535 Ports. Sie lassen sich in drei verschiedene Kategorien einteilen: Ports von 0 – 1023 sind bekannte Ports und sie sind gängigen Diensten und Protokollen zugeordnet. Dann sind 1024 bis 49151 registrierte Ports – sie werden von ICANN einem bestimmten Dienst zugewiesen. Und öffentliche Ports sind Ports von 49152-65535, sie können von jedem Dienst verwendet werden. Für unterschiedliche Protokolle werden unterschiedliche Ports verwendet.

Wenn Sie mehr über die gängigsten erfahren möchten, sehen Sie sich die folgende Liste an:

| Port-Nummer | Dienstname | Protokoll |

| 20, 21 | Dateiübertragungsprotokoll – FTP | TCP |

| 22 | Sichere Shell – SSH | TCP und UDP |

| 23 | Telnet | TCP |

| 25 | Simple Mail Transfer Protocol | TCP |

| 53 | Domain Name System – DNS | TCP und UDP |

| 67/68 | Dynamisches Host-Konfigurationsprotokoll – DHCP | UDP |

| 80 | HyperText-Übertragungsprotokoll – HTTP | TCP |

| 110 | Postamtsprotokoll – POP3 | TCP |

| 123 | Netzwerkzeitprotokoll – NTP | UDP |

| 143 | Internet Message Access Protocol (IMAP4) | TCP und UDP |

| 161/162 | Einfaches Netzwerkverwaltungsprotokoll –SNMP | TCP und UDP |

| 443 | HTTP mit Secure Sockets Layer – HTTPS (HTTP über SSL/TLS) | TCP |

Analyse in Wireshark

Der Analyseprozess in Wireshark repräsentiert die Überwachung verschiedener Protokolle und Daten innerhalb eines Netzwerks.

Bevor wir mit dem Analyseprozess beginnen, stellen Sie sicher, dass Sie die Art des Datenverkehrs kennen, den Sie analysieren möchten, und die verschiedenen Arten von Geräten, die Datenverkehr aussenden:

- Wird der Promiscuous-Modus unterstützt? In diesem Fall kann Ihr Gerät Pakete sammeln, die ursprünglich nicht für Ihr Gerät bestimmt waren.

- Welche Geräte haben Sie in Ihrem Netzwerk? Es ist wichtig zu bedenken, dass verschiedene Arten von Geräten unterschiedliche Pakete übertragen.

- Welche Art von Verkehr möchten Sie analysieren? Die Art des Datenverkehrs hängt von den Geräten in Ihrem Netzwerk ab.

Es ist äußerst wichtig zu wissen, wie verschiedene Filter verwendet werden, um die beabsichtigten Pakete zu erfassen. Diese Filter werden vor dem Prozess der Paketerfassung verwendet. Wie arbeiten Sie? Durch das Setzen eines bestimmten Filters entfernen Sie sofort den Verkehr, der die angegebenen Kriterien nicht erfüllt.

Innerhalb von Wireshark wird eine Syntax namens Berkley Packet Filter (BPF) verwendet, um verschiedene Erfassungsfilter zu erstellen. Da dies die am häufigsten in der Paketanalyse verwendete Syntax ist, ist es wichtig zu verstehen, wie sie funktioniert.

Die Berkley Packet Filter-Syntax erfasst Filter basierend auf verschiedenen Filterausdrücken. Diese Ausdrücke bestehen aus einem oder mehreren Primitiven, und Primitiven bestehen aus einem Bezeichner (Werte oder Namen, die Sie in verschiedenen Paketen suchen), gefolgt von einem oder mehreren Qualifizierern.

Qualifier können in drei verschiedene Arten unterteilt werden:

- Typ – Mit diesen Qualifizierern geben Sie an, was der Bezeichner repräsentiert. Typqualifizierer umfassen Port, Netz und Host.

- Dir (direction) – Diese Qualifier werden verwendet, um eine Transferrichtung anzugeben. Auf diese Weise markiert „src“ die Quelle und „dst“ das Ziel.

- Protokoll (Protokoll) – Mit Protokollqualifizierern können Sie das spezifische Protokoll angeben, das Sie erfassen möchten.

Sie können eine Kombination verschiedener Qualifier verwenden, um Ihre Suche herauszufiltern. Sie können auch Operatoren verwenden: Sie können beispielsweise den Verkettungsoperator (&/and), den Negationsoperator (!/not) usw. verwenden.

Hier sind einige Beispiele für Capture-Filter, die Sie in Wireshark verwenden können:

| Filter | Beschreibung |

| Host 192.168.1.2 | Der gesamte Verkehr, der mit 192.168.1.2 . verbunden ist |

| TCP-Port 22 | Der gesamte mit Port 22 verbundene Datenverkehr |

| src 192.168.1.2 | Der gesamte Datenverkehr stammt von 192.168.1.2 |

Es ist möglich, Erfassungsfilter in den Protokoll-Header-Feldern zu erstellen. Die Syntax sieht so aus: proto[offset:size(optional)]=value. Hier steht proto für das zu filternde Protokoll, offset für die Position des Werts im Header des Pakets, die Größe für die Länge der Daten und value für die gesuchten Daten.

Anzeigefilter in Wireshark

Im Gegensatz zu Capture-Filtern verwerfen Anzeigefilter keine Pakete, sondern verstecken sie einfach während der Anzeige. Dies ist eine gute Option, da Sie Pakete nach dem Verwerfen nicht mehr wiederherstellen können.

Anzeigefilter werden verwendet, um das Vorhandensein eines bestimmten Protokolls zu überprüfen. Wenn Sie beispielsweise Pakete anzeigen möchten, die ein bestimmtes Protokoll enthalten, können Sie den Namen des Protokolls in die Symbolleiste „Filter anzeigen“ von Wireshark eingeben.

Andere Optionen

Es gibt verschiedene andere Optionen, die Sie verwenden können, um Pakete in Wireshark zu analysieren, je nach Ihren Anforderungen.

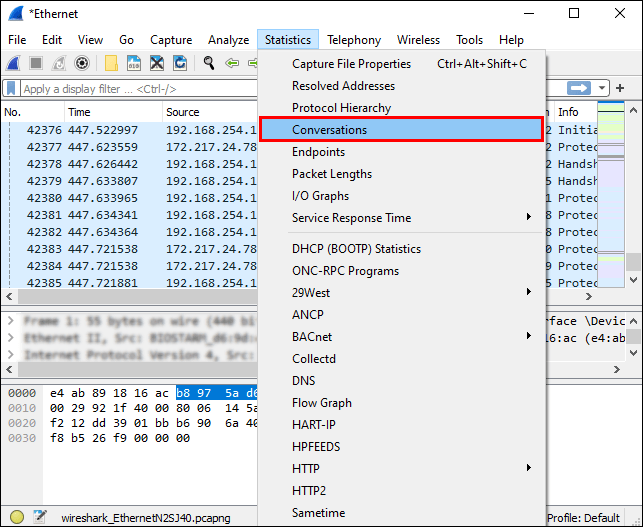

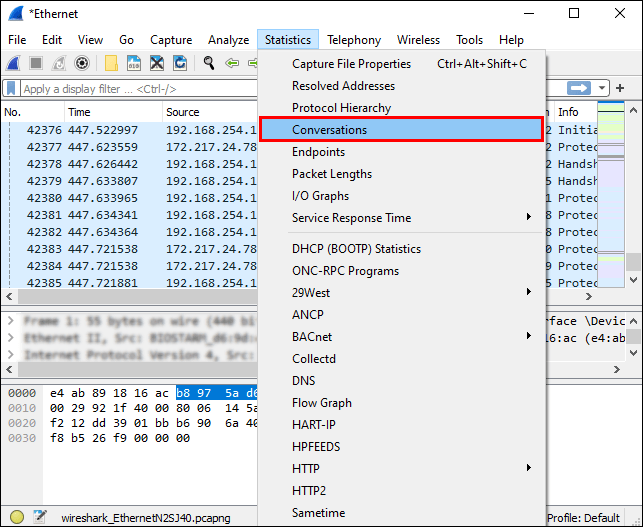

- Unter dem Fenster „Statistik“ in Wireshark finden Sie verschiedene grundlegende Tools, mit denen Sie Pakete analysieren können. Mit dem Tool „Gespräche“ können Sie beispielsweise den Verkehr zwischen zwei verschiedenen IP-Adressen analysieren.

- Unter dem Fenster „Experteninfos“ können Sie die Anomalien oder das ungewöhnliche Verhalten in Ihrem Netzwerk analysieren.

Filtern nach Port in Wireshark

Das Filtern nach Port in Wireshark ist dank der Filterleiste, mit der Sie einen Anzeigefilter anwenden können, einfach.

Wenn Sie beispielsweise Port 80 filtern möchten, geben Sie Folgendes in die Filterleiste ein: „TCP.Port == 80.“ Was Sie auch tun können, ist "eq“ statt „==“, da sich „eq“ auf „gleich“ bezieht.

Sie können auch mehrere Ports gleichzeitig filtern. Die || In diesem Fall werden Zeichen verwendet.

Wenn Sie beispielsweise die Ports 80 und 443 filtern möchten, geben Sie dies in die Filterleiste ein: „tcp.port == 80 || tcp.port == 443", oder "tcp.port eq 80 || tcp.port eq 443.”

Zusätzliche FAQs

Wie filtere ich Wireshark nach IP-Adresse und Port?

Es gibt mehrere Möglichkeiten, Wireshark nach IP-Adresse zu filtern:

1. Wenn Sie an einem Paket mit einer bestimmten IP-Adresse interessiert sind, geben Sie dies in die Filterleiste ein: „ip.adr == x.x.x.x.”

2. Wenn Sie an Paketen interessiert sind, die von einer bestimmten IP-Adresse kommen, geben Sie dies in die Filterleiste ein: „ip.src == x.x.x.x.”

3. Wenn Sie an Paketen interessiert sind, die an eine bestimmte IP-Adresse gehen, geben Sie dies in die Filterleiste ein: „ip.dst == x.x.x.x.”

Wenn Sie zwei Filter anwenden möchten, z. B. IP-Adresse und Portnummer, sehen Sie sich das nächste Beispiel an:ip.adr == 192.168.1.199.&&tcp.port eq 443.” Da „&&“ Symbole für „und“ darstellen, können Sie durch dieses Schreiben Ihre Suche nach IP-Adresse (192.168.1.199) und nach Portnummer (tcp.port eq 443) filtern.

Wie erfasst Wireshark den Portverkehr?

Wireshark erfasst den gesamten Netzwerkverkehr, während er passiert. Es erfasst den gesamten Portverkehr und zeigt Ihnen alle Portnummern in den spezifischen Verbindungen an.

Wenn Sie die Aufnahme starten möchten, gehen Sie folgendermaßen vor:

1. Öffnen Sie „Wireshark“.

2. Tippen Sie auf „Erfassen“.

3. Wählen Sie „Schnittstellen“.

4. Tippen Sie auf „Start“.

Wenn Sie sich auf eine bestimmte Portnummer konzentrieren möchten, können Sie die Filterleiste verwenden.

Wenn Sie die Aufnahme stoppen möchten, drücken Sie „Strg + E“.

Was ist der Capture-Filter für eine DHCP-Option?

Die Option Dynamic Host Configuration Protocol (DHCP) stellt eine Art Netzwerkverwaltungsprotokoll dar. Es wird verwendet, um Geräten, die mit dem Netzwerk verbunden sind, automatisch IP-Adressen zuzuweisen. Durch die Verwendung einer DHCP-Option müssen Sie verschiedene Geräte nicht manuell konfigurieren.

Wenn Sie nur die DHCP-Pakete in Wireshark sehen möchten, geben Sie „bootp“ in die Filterleiste ein. Warum booten? Weil es die ältere Version von DHCP darstellt und beide die gleichen Portnummern verwenden – 67 & 68.

Warum sollte ich Wireshark verwenden?

Die Verwendung von Wireshark hat zahlreiche Vorteile, von denen einige sind:

1. Es ist kostenlos – Sie können Ihren Netzwerkverkehr völlig kostenlos analysieren!

2. Es kann für verschiedene Plattformen verwendet werden – Sie können Wireshark unter Windows, Linux, Mac, Solaris usw. verwenden.

3. Es ist detailliert – Wireshark bietet eine tiefe Analyse zahlreicher Protokolle.

4. Es bietet Live-Daten – diese Daten können aus verschiedenen Quellen wie Ethernet, Token Ring, FDDI, Bluetooth, USB usw. gesammelt werden.

5. Es ist weit verbreitet – Wireshark ist der beliebteste Netzwerkprotokollanalysator.

Wireshark beißt nicht!

Jetzt haben Sie mehr über Wireshark, seine Fähigkeiten und Filteroptionen erfahren. Wenn Sie sicher sein möchten, dass Sie jede Art von Netzwerkproblemen beheben und identifizieren oder die ein- und ausgehenden Daten in Ihrem Netzwerk überprüfen und somit sicher halten können, sollten Sie Wireshark unbedingt ausprobieren.

Haben Sie schon einmal Wireshark benutzt? Erzählen Sie uns davon im Kommentarbereich unten.